SICUREZZA & ANONIMATO

su

INTERNET

Ovvero: Come difendersi da chi vorrebbe sapere tutto di voi e da chi invece non vi conosce, ma vuole a tutti i costi danneggiarvi… Se invece chi vuole danneggiarvi è un vostro amico… Rompetegli la faccia!

Scritto da Gallina Giorgio Lorenzo

Sommario

Sommario 1

Introduzione 2

Anonimato 2

Introduzione 2

Mandare un e-mail con un mittente inventato (bombing) 2

I server HTTP vogliono sapere tutto di noi e noi vogliamo accontentarli? 4

Come usare un proxy 4

Sistemi alternativi 6

Criptare la posta elettronica 7

Sicurezza 7

Introduzione 7

Virus su Internet 8

I classici 8

Gli hoax 10

I trojan 10

Conclusione 10

Autore 10

Introduzione

Sin dall’inizio dei tempi, i popoli della Terra hanno avuto parecchi nemici contro cui combattere: le guerre, le pestilenze, le carestie… Adesso la situazione è certo migliorata, ma esiste ancora un settore in cui la vita è insicura come quella di una giungla… Questo mondo è quello di Internet! Certo vi sarà capitato di mandare una lettera a qualcuno senza specificare il mittente, per fare una sorpresa o per mantenere l’anonimato. Con una lettera è semplice, ma come fare con un’e-mail?

E quanti di voi sanno che entrando in qualunque sito Internet diamo una quantità inverosimile di informazioni su di noi e sul nostro computer?

E ancora alzi la mano chi sa che i messaggi di posta elettronica che mandiamo sono ancor più visibili agli addetti al server di posta elettronica che le cartoline ai postini!

E tutto ciò è niente se pensiamo che dobbiamo anche difenderci da virus (veri o falsi, come vedremo in seguito) che minacciano la sicurezza dei nostri benamati computer superpagati!

Fortunatamente non siamo del tutto vulnerabili a queste spade di Damocle che incombono sulla nostra sicurezza informatica.

Lo scopo di questo Bignami di sicurezza è appunto quello di dare alcune dritte per una navigazione più sicura su Internet…

… Ma ora basta alle parole, ché mi sto addormentando, e passiamo ai fatti…

…Pronti, partenza, VIA!

Anonimato

Introduzione

Cari miei, benvenuti nella seconda introduzione del manuale! Veniamo ai fatti: esistono parecchi sistemi per poter rendersi anonimi su Internet, sia mandando le e-mail sia navigando sui siti WEB.

Non credo sia una novità per nessuno di voi tre lettori che non è un caso che se su Altavista cercate “videocamere digitali” al 90% vi troverete davanti ad un banner pubblicitario sulle telecamere digitali.

Evitando allarmismi Orwelliani stile “Grande Fratello” su Internet siete scoperti: di voi sanno tutto! Adesso, in questa sezione, scoprirete come proteggervi da ciò (o almeno per quanto è possibile) e come riuscire a mandare un’e-mail senza che il ricevente sappia chi siete o ancora come mandare un’e-mail sicura da occhi indiscreti!

Non bisogna essere ingegneri per utilizzare al meglio questi trucchi, quindi fate attenzione a ciò che scriverò.

Mandare un e-mail con un mittente inventato (bombing)

Fondamentalmente esistono due motivi per mandare un messaggio di posta elettronica con il mittente fittizio (premetto che io ne troverei altri mille):

- Fare un scherzo/sorpresa

- Rendersi anonimi agli occhi di chi riceverà il messaggio

Esistono allo stesso modo due sistemi per mettere in pratica questa tecnica, chiamata in gergo bombing.

Iniziamo dal primo: il sistema manuale!

Per prima cosa dobbiamo connetterci ad un server di posta elettronica (chiamato SMTP). Per farlo dobbiamo servirci di una piccola utility data insieme a Windows 95/98/ME: il Telnet.

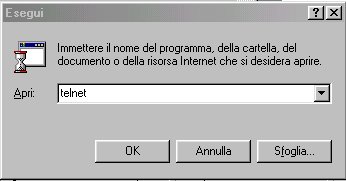

Per aprire Telnet andiamo nel menù Start e clicchiamo su Esegui. Di fianco ad apri digitiamo “telnet” (senza le virgolette) e clicchiamo su OK. Figura 1

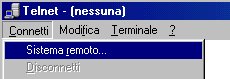

Fatto ciò ci troveremo davanti al programma in questione. Clicchiamo quindi sul menù Connetti e quindi su Sistema remoto… Figura 2

A questo punto avremo davanti una finestra di dialogo in cui dobbiamo inserire tre dati: il nome dell’host (il server cui vogliamo connetterci), la porta su cui è il server e il tipo di terminale che vogliamo utilizzare.

Come nome dell’host mettiamo un qualunque server di posta elettronica: per il nostro esperimento utilizzeremo “mail.tin.it”.

Come porta inseriamo il numero su cui si trovano normalmente i server di posta elettronica: la porta 25.

Come tipo di terminale lasciamo quello che c’è. Figura 3

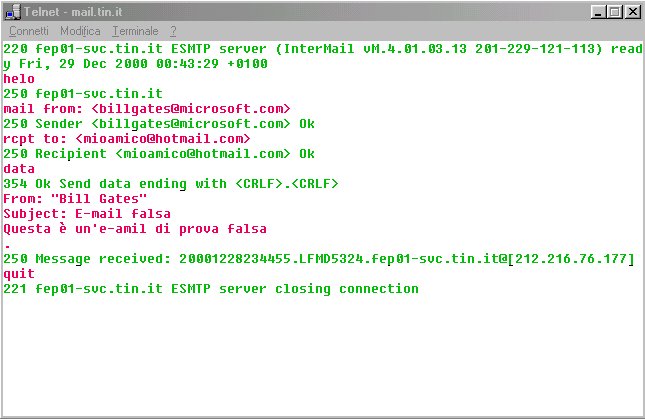

Clicchiamo su Connetti e il gioco è fatto! Siamo connessi ad un server di posta elettronica! A questo punto tutto ciò che dobbiamo fare è dare i comandi giusti al programma che ci ha aperto: SendMail.

SendMail ci saluta con un intestazione che possiamo leggere come non leggere, subito dopo siamo abilitati a scrivere i comandi opportuni (ricordo che i comandi qui di seguito vanno scritti senza virgolette e devono essere seguiti da Invio). Figura 4

“helo” praticamente saluta il server e gli dice chi siamo.

“mail from: <indirizzomittente@falso.com>” dice al server l’indirizzo falso da cui al destinatario sembrerà arrivi l’e-mail

“rcpt to: <indirizzodestinatario@vero.com>” dice al server a chi deve inviare il messaggio falso

“data” dice al server che si sta iniziando a scrivere il testo del messaggio. Dopo aver dato questo comando bisognerà scrivere il testo del messaggio, preceduto però da due comandi:

“From: “proprionomefalso”” dice al programma di posta elettronica cui arriverà il messaggio chi è il mittente

“Subject: oggetto” dice al programma di posta elettronica a cui arriverà il messaggio qual è l’oggetto della lettera

A questo punto si scrive il testo del messaggio e quando si ha finito di scrivere bisogna andare a capo, digitare un punto [.] e premere di nuovo Invio.

“quit” Si saluta il server e si chiude la connessione.

Figura 4 (Ho messo in evidenza in rosa ciò che scrivete voi ed in verde ciò che vi risponde il server… voi ovviamente vedrete tutto in nero).

IL NOSTRO MESSAGGIO E’ STATO INVIATO!

L’altro sistema è utilizzare un programma apposito: credo che ce ne siano centinaia, ma io personalmente uso “Avalanche3.5”. Ne potete scaricare una copia da uno di questi siti:

E’ corredato d’istruzioni per farlo funzionare, quindi non tratterò l’argomento che è già ampiamente trattato dalle istruzioni suddette. Se qualcuno di voi sentisse il bisogno di un manuale dettagliato di Avalanche me lo faccia sapere e magari sarà il prossimo tutorial che scriverò.

I server HTTP vogliono sapere tutto di noi e noi vogliamo accontentarli?

Quando noi entriamo in un sito Internet per navigare diamo al server cui richiediamo la pagina una quantità di informazioni su di noi che neanche v’immaginate: il browser con cui stiamo navigando, il provider da cui ci connettiamo, la città da cui ci connettiamo, la risoluzione del nostro monitor, l’ultima pagina su cui siamo stati e molte altre informazioni ancora.

Per di più i server possono impostare sul nostro computer i cosiddetti Cookies, che registrano le nostre abitudini per poter comunicare informazioni di carattere pubblicitario ai siti su cui navighiamo. A volte addirittura tramite una tecnica chiamata in gergo WebBug (in concreto una piccolissima immagine trasparente presente su alcune pagine Web) diamo la possibilità di impostare cookies anche a siti su cui non abbiamo mai navigato.

Il sistema più semplice per evitare tutto ciò è quello di utilizzare i proxy.

Come usare un proxy

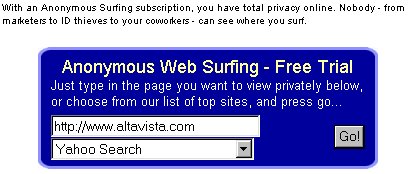

I proxy sono dei server attraverso i quali ci si può connettere alle pagine Web che vogliamo. I siti che visitiamo continueranno a ricevere informazioni, ma, sorpresa, non saranno le nostre, bensì quelle del server proxy. I cookies, per di più, finiranno sul proxy e non sul nostro computer. Ci sono due modi per farlo: uno è utilizzare alcuni siti che permettono di scrivere l’indirizzo del sito in cui si vuole accedere e di conseguenza navigare su quest’ultimo. Un esempio di questo genere di siti è http://www.anonymizer.com

Scrivete nel campo messo a disposizione del sito l’indirizzo della pagina che volete visualizzare anonimamente, cliccate su go! e siete a posto. Figura 5

Da questo momento state navigando completamente anonimi.

Il secondo metodo, che io personalmente prediligo è quello di impostare Internet Explorer per navigare sempre attraverso un proxy. La procedura è un po’ più complicata, ma sicuramente più comoda.

Innanzi tutto abbiamo bisogno di un proxy server e del suo indirizzo.

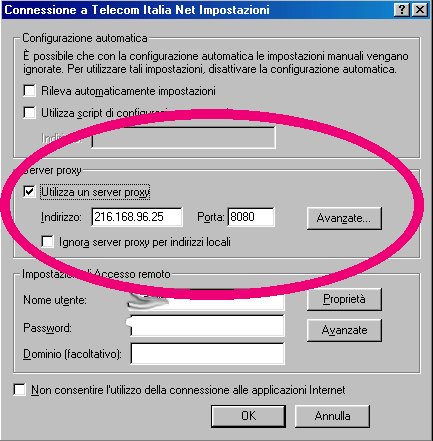

L’indirizzo di un buon proxy da cui fare questo genere di esperimenti è: 216.168.96.25

La porta di questo proxy è: 8080

Adesso vediamo cosa farcene di questi due dati.

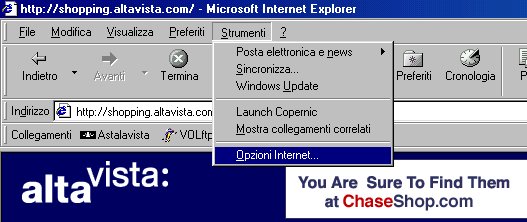

Apriamo il nostro Internet Explorer e andiamo a cercare nel menù Strumenti la voce Opzioni Internet… Figura 6

Si aprirà la finestra di dialogo Opzioni Internet, nella cui parte superiore appaiono sei schede: Generale, Protezione, Contenuto, Connessioni, Programmi, Avanzate.

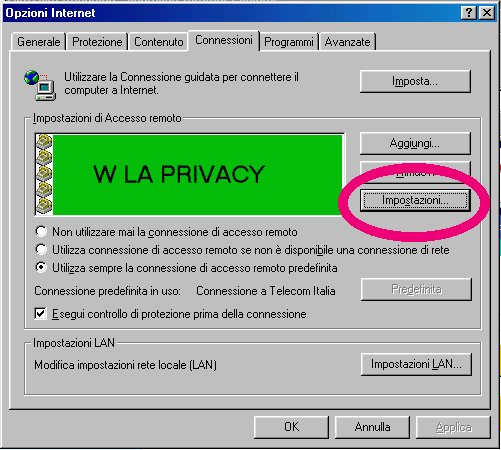

Clicchiamo su Connessioni successivamente su Impostazioni. Figura 7

Fatto ciò si apre una nuova finestra in cui dobbiamo selezionare Utilizza un server proxy e inserire l’indirizzo e la porta del nostro proxy server. Figura 8

A questo punto basta dare due volte OK et voila, il gioco è fatto. D’ora in avanti tutte le nostre navigazioni saranno più anonime della stessa Anonima Sequestri.

Sistemi alternativi

Per chi non volesse fare uso di proxy server perché la sua religione glielo vieta, ecco qui un accorgimento che serve per evitare i cookies, ma che purtroppo non evitano il resto dei problemi.

Apriamo sempre il nostro Internet Explorer e troviamo nel menù Strumenti la voce Opzioni Internet… Figura 6

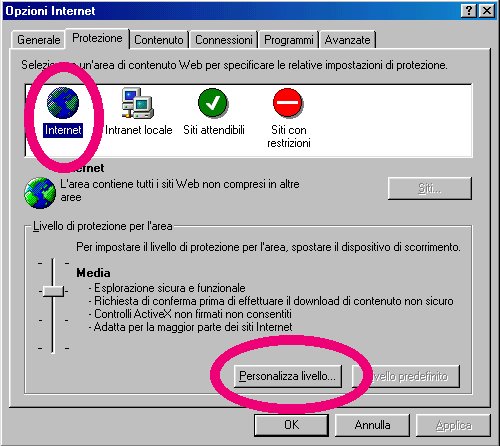

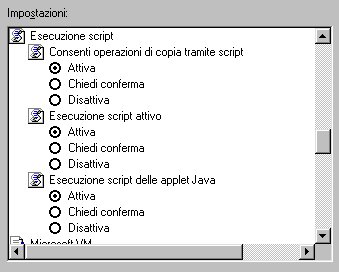

Tra le nostre, ormai consuete, schede scegliamo Protezione. Clicchiamo sull’icona del mondo e la scritta Internet e successivamente su Personalizza livello… Figura 9

Si aprirà quindi una nuova finestra con una serie di impostazioni. Per disabilitare I cookies cerchiamo nelle suddette impostazioni la sezione Cookie e selezioniamo disattiva in tutte e due le sue sottosezioni. Figura 10

Diamo OK per due volte e non avremo più a che fare con dei cookies.

Criptare la posta elettronica

Come ho già accennato nelle varie mie introduzioni i vostri messaggi di posta elettronica sono completamente accessibili mentre sono in viaggio dal vostro computer a quello del destinatario della vostra e-mail. Normalmente non frega a nessuno di leggere la vostra corrispondenza, però se siete un industriale o un professionista che deve mandare un progetto ad un collega vi consiglio di criptare i vostri messaggi.

La criptazione è una tecnica per cui i vostri messaggi diverranno illeggibili per tutti tranne che per chi volete voi. Per rendervi più semplice il concetto equivale grosso modo all’alfabeto farfallino con cui i bambini parlano per non farsi capire dagli adulti, e così CIAO si trasforma in CIFIAFAOFO.

A meno che non vogliate criptare i vostri messaggi con l’alfabeto farfallino vi consiglio di scaricarvi un software apposito. Tra questi credo che il migliore e più sicuro sulla piazza sia il famosissimo Pretty Good Privacy (PGP) di Phil Zimmerman, che potete scaricare dal sito http://www.pgp.com

Ovviamente il programma è fornito con un manuale, quindi non tratterò l’uso di questo software qui, anche perché, CREDETEMI, ci vorrebbe un intero manuale per spiegare le sue funzionalità. Magari sarà l’argomento di un prossimo tutorial.

Sicurezza

Introduzione

Lasciata la sezione sull’anonimato, occupiamoci di un altro problema che dovrebbe preoccuparci parecchio: i virus. Di virus ne esistono vari generi: veri e propri, che si replicano esattamente come i virus del nostro corpo: prendono il controllo di una cellula, ne cambiano il funzionamento e se ne servono per espandersi; trojan, che non si replicano ma comunque creano una quantità impressionante di problemi (tra cui i più pericolosi di questi sono le back door); gli hoax, i più subdoli anche se meno pericolosi, sono solamente dei finti virus atti a creare allarmismi di cui poi vedremo la funzione. Andiamo ad incominciare.

Virus su Internet

Per prima cosa procuratevi un buon antivirus automatico, in altre parole di quelli che si avviano insieme al vostro computer e controllano tutto quello che volete aprire. Se avete un antivirus, ma è aggiornato a tre anni fa, non dormite tranquilli: un antivirus, perché sia efficace deve essere aggiornato (il mio è aggiornato a nove giorni fa). Io personalmente vi consiglio il Norton Antivirus 2001, che potete scaricare gratuitamente in versione dimostrativa sul sito Symantec http://www.symantec.com

Un altro possibile antivirus è il McAfee VirusShield che potete scaricare anch’esso in versione dimostrativa dal sito http://www.mcafee.com

Comunque esistono una serie di suggerimenti che dovreste seguire per stare al riparo da questi programmini insidiosi, soprattutto se non possedete un antivirus.

I classici

Chi di voi ha avuto a che fare con un vecchio antivirus certo si ricorderà che chiedeva all’utente quali tipi di file[1] doveva controllare, e quasi sempre bastava che si specificasse le estensioni COM e EXE, in altre parole quelle che designavano dei file di programma (eseguibili).

Ovviamente i creatori di virus intanto si sono dati da fare, e hanno trovato diversi sistemi per poter mettere dei virus un parecchi tipi di file: file da cui dobbiamo sempre guardarci.

Qui di seguito fornirò una lista di estensioni di file che sarebbe meglio non aprire senza averli controllati adeguatamente.

- EXE – COM Sono a tutti gli effetti dei programmi e come tali sono i principali

portatori di virus. Diffidate da chi vi manda questo genere di file e non lo conoscete, ma non fidativi neanche di chi conoscete: potrebbero infatti avervi mandato un file infetto del tutto involontariamente.

- DOC – XLS Sono le estensioni dei documenti Word e dei fogli di lavoro di Excel. Normalmente i documenti, di qualunque genere essi siano, non potrebbero contenere virus, ma il fatto è che questi due programmi Microsoft danno la possibilità di includere dei piccoli programmini in Visual Basic, e questo sì può contenere virus, anche piuttosto pericolosi. Non sottovalutate questi tipi di virus perché i più pericolosi degli ultimi anni erano di questo genere (Melissa, I love you). Sono i cosiddetti macro virus.

- TXT Questa è stata una sorpresa anche per me, infatti nella maggior parte dei casi questo tipo di file non è portatore, ma considerate quando cercate di aprire un file di testo più grande di una certa dimensione: Windows in questo caso cercherà di utilizzare il WordPad, e questo non è immune dai macro virus.

- VBS Visual Basic Script. Questi si trovano soprattutto in chat e hanno lo stesso funzionamento dei macro virus. Da evitare come la morte.

Oltre a questi esistono una serie di programmi in cui si può incappare navigando in una pagina Web: sono le applet Java, i Javascript e i controlli ActiveX.

Per evitare questi dobbiamo come al solito operare sulle opzioni del nostro Internet Explorer. Qui di seguito le istruzioni di come fare.

Aprite come al solito il vostro Internet Explorer e cercate nel menù Strumenti la voce Opzioni Internet… Figura 6

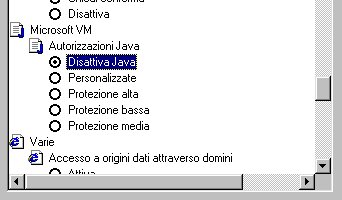

Tra le sei schede scegliamo Protezione. Clicchiamo sull’icona del mondo e la scritta Internet e successivamente su Personalizza livello… Figura 9

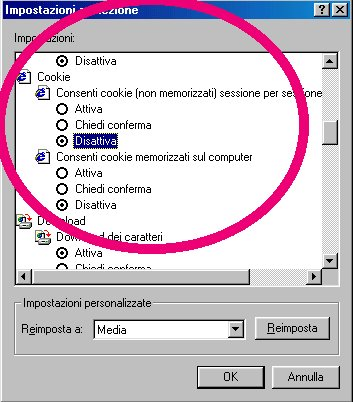

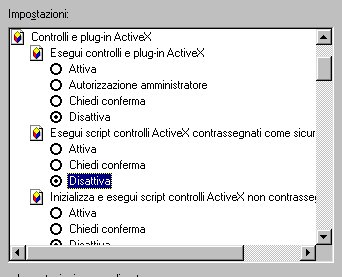

Nella sezione Controlli e plugin ActiveX selezioniamo nelle cinque sottosezioni sempre disattiva.

Figura 11Figura 12

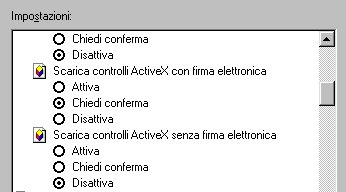

Fatto questo andiamo in Esecuzione script e disattiviamo tutte e tre le sottosezioni. Figura 13

Per finire andiamo nella sezione Microsoft VM e selezioniamo la funzione Disattiva Java. Figura 14

Due volte OK e anche questa è fatta.

Gli hoax

Gli hoax non sono dei veri e propri virus: sono delle segnalazioni di virus inventate, oppure delle catene di sant’Antonio senza alcun fondamento di verità, atte a creare un giro di e-mail che in definitiva andranno a bloccare i server di posta elettronica e riempire le caselle. In gergo si potrebbe parlare di DOS (Denial Of Service), in altre parole diniego di servizio.

Il trucco sta nel non farli proliferare, e quindi non mandare i messaggi di questo genere che vi arrivano a chicchessia.

Per riconoscerli usate il buon senso: nessuno vi regalerà mai cento milioni se mandate dieci messaggi, né tanto meno un virus vi formatterà mai l’hard-disk di brutto. Attenti a chi esagera: quasi sempre sono degli hoax. Per avere una lista piuttosto dettagliata sugli hoax in giro per Internet una buona risorsa è il SARC, che è un centro di ricerca virus di Symantec. La pagina riguardante gli hoax è http://www.symantec.com/avcenter/hoax.html

I trojan

I trojan sono programmi che non si replicano ma sono pericolosi tanto quanto un vero virus… di questi i più pericolosi sono le back door, programmi che una volta installati sul vostro computer danno l’accesso al vostro computer a chi vi ha messo la back door. Programmi di questo tipo sono il Back Orifice (e Back Orifice 2k) e il NetBus in tutte le sue versioni. Per prima cosa sarebbe opportuno non farsi installare una back door da nessuno: il principio per evitare ciò è il solito “non accettare caramelle dagli sconosciuti”, in altre parole non accettare i nostri famosi EXE e COM e compagnia bella da nessuno. C’è da dire infatti che sebbene la maggior parte degli antivirus riconoscano questi trojan, un buon hacker potrebbe riuscire senza alcuna difficoltà a nasconderlo agli occhi del vostro software di protezione e magari nasconderlo in un altro programma. Ricordatevi che rarissimamente quando installate una back door ve ne accorgerete, praticamente mai.

Se credete di avere un trojan vi conviene usare dei software specifici che stanano e cancellano questi programmi.

Tra questi consiglio il NetBuster per il NetBus (http://surf.to/Netbuster) AntiGen 2000 per il Back Orifice (http://newdata.box.sk/2000/antigen2k.zip) e per tutti Purge It! (http://www.purge-it.com) e The Cleaner 2.0 (http://newdata.box.sk/2000/cleaner2.zip)

Dopo che qualcuno vi ha installato una back door sul computer però deve connettersi alla vostra macchina per prenderne possesso. Quindi un altro sistema per impedire che vi vengano a rompere le scatole è usare un programma che impedisca le connessioni non autorizzate: il firewall!

Il firewall che vi consiglio di usare (e che sarebbe sempre bene usare) è il Conseal PC Firewall, che potete scaricare in versione dimostrativa al sito http://www.consealfirewall.com

Come per gli altri programmi citati non ne darò una spiegazione d’uso, perché sarebbe troppo lungo e perché questi programmi sono forniti di spiegazioni.

Con questo sui trojan è tutto.

Conclusione

Siete al riparo da tutto su Internet? La risposta purtroppo è no. Siete molto al sicuro, ma se un hacker vuole mettervi i bastoni fra le ruote troverà il modo di farlo. Non dimenticate che un hacker è per prima cosa un esperto informatico, quando non un ingegnere. Per quante soluzioni si riescono a trovare per rendere sicura la nostra navigazione, qualcuno riuscirà sempre ad aggirarlo. La soluzione è semplice. Basta essere sempre aggiornati e non adagiarsi sugli allori di un computer che oggi è superprotetto ma domani… chissà?

Buona navigazione a tutti.

Autore

© copyright Gallina Giorgio 2000

bpxssj@hotmail.com

- Digressione sui tipi di file. Un file è sempre formato da un nome e da un’estensione, nel formato: “nome.estensione” I nuovi sistemi operativi, per inciso Windows 95, 98 e Millennium Edition, normalmente non mostrano l’estensione, sostituendola spesso e volentieri con un’icona. L’estensione infatti ha la funzione di dire al sistema operativo di che tipo di file si tratta, e di conseguenza come aprirlo. Quindi un file “nome.doc” sarà un documento di Word, un file “nome.exe” sarà un programma, un file “nome.jpg” sarà un’immagine in formato compresso JPEG e un file “nome.mp3” sarà una canzone. ↑