Category: Guide

-

Chi sono i più famosi hacker italiani? In questo articolo parliamo di questo. Raoul “Nobody” Chiesa nasce a Torino il 3 Luglio del 1973. È stato tra i primi hacker italiani negli anni ’80 e ’90 (1986-1995). Nel 1997 ha fondato la sua prima azienda di Security Advisoring, divenuta in 15 anni una realtà primaria […]

-

Cos’è l’informatica forense? In questo articolo approfondiamo tale concetto. L’informatica forense è una branca della scienza digitale forense legata alle prove acquisite da computer e altri dispositivi di memorizzazione digitale. Il suo scopo è quello di esaminare dispositivi digitali seguendo processi di analisi forense al fine di identificare, preservare, recuperare, analizzare e presentare fatti o […]

-

Come capire se ti spiano il cellulare? In questo articolo lo vediamo. In questa guida vi mostreremo come controllare se il nostro telefono è intercettato o se qualcuno spia i nostri account, utilizzando gli strumenti forniti dalle app social, chat e dal sistema operativo stesso. La prima verifica da fare riguarda gli accessi sui social […]

-

Come può essere definito il concetto di sicurezza informatica? In questo articolo approfondiamo tale concetto. Chiedendo ai comuni utenti di internet che cosa pensano sia la sicurezza informatica si ricevono le risposte più varie. Alcune di queste sono: è il sistema che impedisce alle persone di vedere i miei dati, come le mail; un esempio […]

-

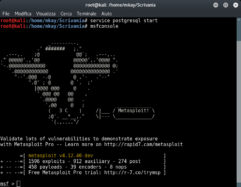

Tutorial in italiano per Metasploit? In questo articolo approfondiamo tale tematica. Metasploit Framework è uno strumento il cui scopo è quello di permettere ad un tester di scrivere velocemente exploit e di automatizzarne l’esecuzione. All’interno del tool sono disponibili una libreria di exploit per le più comuni (e non) vulnerabilità, un’archivio di payloads e strumenti […]